SHA-1加密算法是一种广泛使用的密码哈希函数,用于将任意长度的数据转换为固定长度的哈希值,它通过一系列数学运算和变换,将输入数据转化为独特的指纹代码,以确保数据的完整性和安全性。

本文将介绍SHA-1加密算法的基本概念、原理、特点以及在现代信息安全领域的应用和争议。

SHA-1加密算法概述

SHA-1(Secure Hash Algorithm 1)是一种广泛应用于现代信息安全领域的哈希算法,它可以将任何长度的数据转换为固定长度的哈希值,通常表示为40个十六进制数的字符串,SHA-1算法由美国国家安全局设计,自上世纪90年代起被广泛应用于数据加密、数字签名、文件校验等领域。

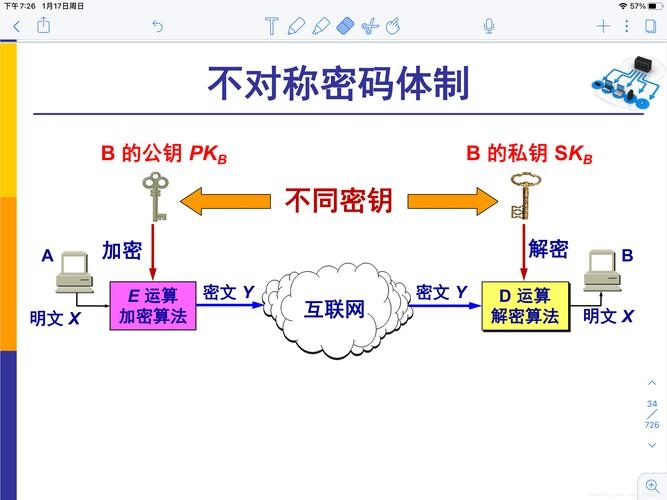

SHA-1加密算法原理

SHA-1算法通过一系列复杂的数学运算,将输入数据转换为唯一的哈希值,其原理主要包括五个步骤:预处理、分组、初始化缓冲区、计算消息摘要和输出,最核心的部分是计算消息摘要,它采用了Merkle-Damgard结构,结合特定的压缩函数和轮密钥调度技术,确保算法的安全性和高效性。

SHA-1加密算法特点

- 安全性:SHA-1算法具有较高的安全性,对于不同的输入数据,其输出的哈希值几乎不可能相同,这使得SHA-1在数据加密、数字签名等领域具有广泛的应用。

- 高效性:SHA-1算法具有较高的运算速度,适用于大规模数据处理。

- 固定长度输出:无论输入数据的大小,SHA-1算法输出的哈希值长度固定,方便存储和比较。

SHA-1加密算法在信息安全领域的应用

- 数字签名:通过SHA-1算法对原始数据进行哈希运算,生成一个唯一的哈希值,用于验证数据的完整性和来源。

- 文件校验:通过SHA-1算法对文件进行计算,得到一个唯一的哈希值,用于检测文件在传输过程中是否被篡改。

- 密码存储:将用户密码通过SHA-1算法进行哈希运算,将结果存储在数据库中,提高系统安全性。

SHA-1加密算法的争议

尽管SHA-1算法在信息安全领域具有广泛的应用,但随着技术的发展,其安全性受到了一定的挑战,近年来,出现了针对SHA-1算法的碰撞攻击,使得在某些特定情况下,攻击者可能通过构造两个不同但具有相同哈希值的输入数据,从而危及SHA-1的安全性,一些专家建议采用更安全的哈希算法,如SHA-2或SHA-3。

SHA-1加密算法作为一种经典的哈希算法,在信息安全领域具有广泛的应用,随着技术的发展,其安全性受到了一定的挑战,了解SHA-1的原理和特点,有助于我们更好地应用和维护信息系统安全,我们也应关注更安全的哈希算法的研究和发展,以适应不断变化的网络安全环境。